云上數據安全最佳實踐 夯實基礎軟件服務防護基石

隨著企業數字化轉型的深入,將核心業務與數據遷移至云端已成為主流趨勢。云環境在帶來彈性、敏捷與成本優勢的也引入了新的安全挑戰。數據作為數字時代最核心的資產,其安全防護是云上生存與發展的生命線。本文將聚焦于基礎軟件服務層面,探討云上數據安全的關鍵最佳實踐,旨在幫助企業構建一個堅實、可信的數據安全底座。

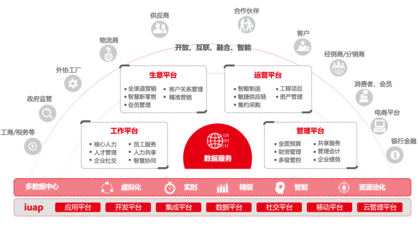

一、 身份與訪問管理(IAM):安全的第一道閘門

在云端,傳統的網絡邊界變得模糊,身份成為了新的安全邊界。強化身份與訪問管理是保障數據不被未授權訪問的首要步驟。

- 遵循最小權限原則:為每一個用戶、服務賬號或應用程序分配完成其任務所必需的最小權限,定期審查和清理閑置權限,避免權限泛濫。

- 啟用多因素認證(MFA):對所有具備管理權限或能訪問敏感數據的賬戶強制執行MFA,顯著提升賬戶破解難度。

- 使用角色分離:將管理、運維、審計等職責分配給不同的角色和人員,避免權力過度集中。

- 利用臨時憑證:對于應用程序間的訪問,盡量使用云服務商提供的臨時安全憑證(如AWS STS、Azure Managed Identities),而非長期保存的靜態密鑰。

二、 數據加密:靜態與傳輸中的雙重護甲

加密是保護數據機密性的核心技術,需貫穿數據生命周期的始終。

- 靜態數據加密:

- 服務端加密:充分利用云存儲(如對象存儲、數據庫、塊存儲)提供的服務端加密功能,通常由云服務商管理密鑰,實現開箱即用的安全。

- 客戶端加密:對于極度敏感的數據,可在數據上傳至云端前,在客戶端使用自行管理的密鑰進行加密。這樣,云服務商也無法訪問明文數據,實現“客戶唯一掌控”。

- 傳輸中數據加密:

- 強制使用TLS/SSL等安全協議進行數據傳輸,確保數據在網絡中移動時不被竊聽或篡改。

- 在虛擬私有云(VPC)內部或對等連接中,也應考慮啟用傳輸加密,實施深度防御。

- 密鑰生命周期管理:使用專業的云密鑰管理服務(如KMS)來安全地生成、存儲、輪換和銷毀加密密鑰,切勿將密鑰硬編碼在代碼或配置文件中。

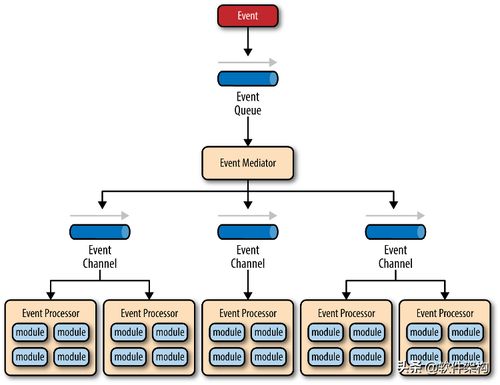

三、 日志記錄與監控:洞察威脅的“火眼金睛”

持續、全面的監控和審計是發現異常、追溯事件、滿足合規要求的基礎。

- 集中化日志收集:啟用并配置所有基礎服務(如計算實例、數據庫、存儲桶、網絡流日志)的審計日志功能,將所有日志集中發送至安全的日志管理服務或SIEM系統。

- 關鍵監控告警:針對高風險操作設置實時告警,例如:未授權API調用、大量數據下載、加密密鑰的非正常使用、IAM策略變更、匿名訪問存儲桶等。

- 定期審計與分析:定期(如每周或每月)審查訪問日志、配置變更記錄,利用自動化工具或機器學習模型分析用戶行為,識別偏離基線的可疑活動。

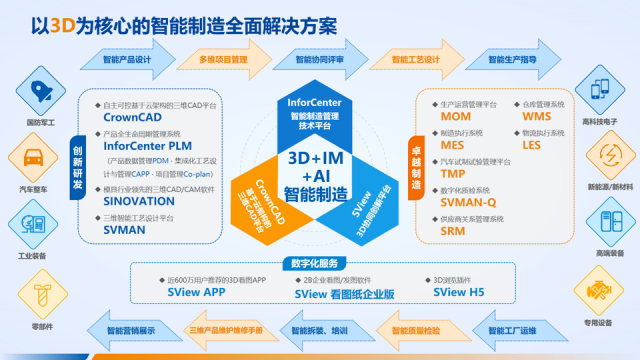

四、 漏洞管理與配置安全:消除內生風險

云上服務的安全性不僅取決于云平臺本身,更與企業自身的配置和管理息息相關。

- 基礎鏡像安全:為虛擬機、容器等使用經過加固的、來源可信的基礎鏡像,并定期更新以包含最新的安全補丁。

- 自動化配置檢查與合規性評估:利用云安全態勢管理(CSPM)工具或云服務商原生服務(如AWS Config, Azure Policy, GCP Security Command Center),持續自動掃描云資源配置,確保其符合內部安全策略與行業標準(如CIS基準),并即時修復不合規項。

- 依賴組件管理:對所使用的開源軟件、第三方庫、應用程序框架進行清單管理,及時更新以修復已知漏洞。

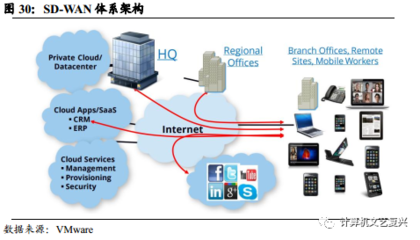

五、 網絡隔離與微隔離:構筑精細化的防御縱深

即使在云端,通過網絡層面限制不必要的訪問路徑也至關重要。

- 網絡分段:利用VPC、子網、安全組/網絡ACL,將生產環境、測試環境、管理環境進行邏輯隔離。遵循“默認拒絕”原則,僅開放必要的端口和協議。

- 實施微隔離:在虛擬化或容器化環境中,實施基于工作負載身份(而非IP地址)的精細訪問控制策略,限制東西向流量,即使攻擊者突破邊界,也難以橫向移動。

- 私有端點與專用連接:對于訪問數據庫、存儲等關鍵后端服務,盡量使用VPC端點、私有鏈接或VPN/專線,避免其暴露在公共互聯網上。

云上數據安全并非一勞永逸的產品部署,而是一個貫穿于基礎軟件服務設計、部署、運維全生命周期的持續過程。它要求企業將安全思維“左移”,融入DevSecOps文化,并充分利用云平臺提供的原生安全能力。通過系統性地實施上述在身份、加密、監控、配置和網絡層面的最佳實踐,企業能夠為其云上數據構建一個多層次、縱深防御的安全體系,在享受云計算紅利的牢牢守護住自身的數字資產與核心競爭力。

如若轉載,請注明出處:http://www.ron21l.cn/product/52.html

更新時間:2026-01-07 20:24:51